Video sicuri in Panopto

Panopto adotta rigorose misure di salvaguardia per proteggere la sicurezza, la riservatezza, l'integrità e la privacy dei tuoi dati.

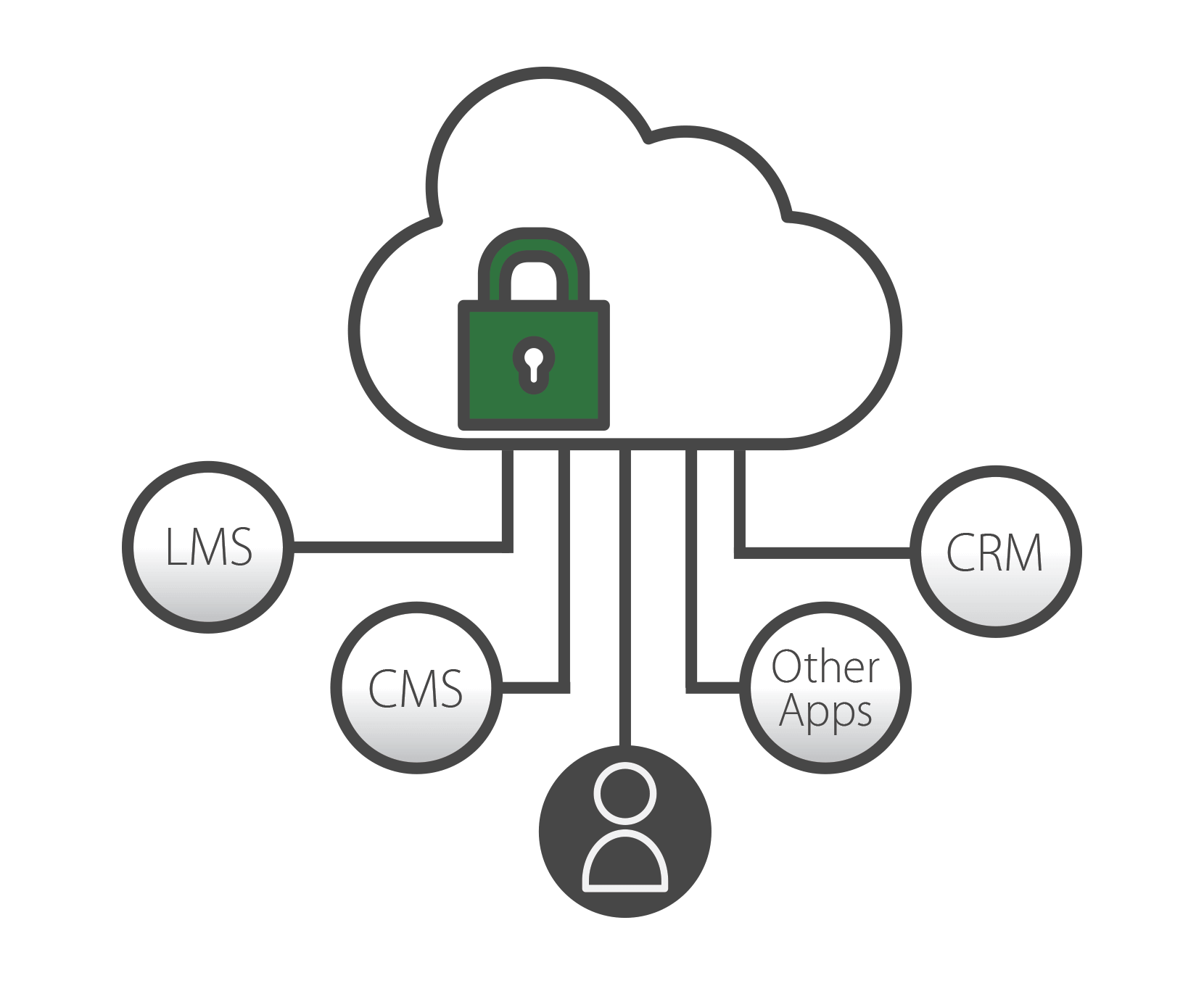

Il nostro modello di sicurezza condivisa

Panopto utilizza un modello Software-as-a-Service (SaaS) in cui la sicurezza è una responsabilità condivisa tra Amazon Web Services (AWS), Panopto e i nostri clienti. Panopto utilizza AWS come fornitore di infrastrutture cloud per offrire soluzioni altamente disponibili, scalabili e sicure. Ad alto livello, AWS è responsabile della sicurezza delle piattaforme fisiche, di rete e di virtualizzazione. Panopto è responsabile della sicurezza a livello di host, middleware e applicazione, del monitoraggio degli eventi e del disaster recovery. I clienti sono responsabili della gestione delle identità degli utenti, del controllo degli accessi e della sicurezza dei dati.

Cultura della sicurezza e della privacy

L'attenzione di Panopto alla sicurezza e alla privacy è radicata nella nostra cultura organizzativa, a partire dal processo di assunzione e continuando durante l'onboarding dei dipendenti, la formazione continua e le iniziative di sensibilizzazione a livello aziendale. Prima che una persona entri a far parte del team di Panopto, effettuiamo controlli sui precedenti penali e creditizi, laddove le leggi e le normative locali lo consentano. Tutti i nuovi membri del team sono tenuti a seguire una formazione sulla sicurezza delle informazioni e sulla privacy. Gli sviluppatori sono tenuti a seguire un corso di formazione sulla codifica sicura al momento dell'assunzione e in seguito con cadenza periodica. Il nostro team di sicurezza svolge regolarmente attività di sensibilizzazione e formazione, tra cui newsletter sulla sicurezza, avvisi via e-mail e test di phishing.

Panopto è consapevole che una forte governance è fondamentale per un programma efficace di sicurezza delle informazioni. Abbiamo implementato un Consiglio per la sicurezza delle informazioni interfunzionale che rappresenta tutti i dipartimenti e i team per fornire una supervisione e una direzione strategica al nostro programma di sicurezza. Inoltre, il Consiglio promuove e fornisce il supporto aziendale necessario per integrare le politiche, gli standard e le best practice sulla sicurezza delle informazioni nelle operazioni dell'azienda.

Sicurezza delle applicazioni

Dal punto di acquisizione al punto di riproduzione, Panopto semplifica la registrazione, la gestione e lo streaming sicuro dei contenuti video. In qualità di fornitore leader di piattaforme video per le più grandi organizzazioni e università del mondo, abbiamo investito molto nella sicurezza del prodotto, dal modo in cui gli utenti effettuano l'accesso al modo in cui archiviamo e distribuiamo video in tutta la rete.

La nostra piattaforma video offre una sicurezza multilivello sul perimetro, all'interno del repository e durante lo streaming. Ciò garantisce che solo gli utenti autorizzati possano guardare i video e che i dati siano al sicuro a riposo e in transito.

Panopto protegge il perimetro del repository video con il supporto di diversi tipi di credenziali, tra cui OAuth, SAML 2.0, Active Directory e diversi fornitori di ID LMS. La nostra implementazione del Single Sign-On (SSO) supporta la sincronizzazione bidirezionale delle credenziali, garantendo che le informazioni degli utenti siano sempre aggiornate.

All'interno di Panopto, gli utenti navigano e accedono a video, cartelle e playlist attraverso autorizzazioni basate sui ruoli. Queste autorizzazioni possono essere configurate per gruppi o singoli utenti, fornendo un controllo granulare su registrazione video, live streaming, caricamento, pubblicazione, riproduzione e programmazione. Altre impostazioni consentono agli amministratori di imporre password complesse, scadenza delle password, autenticazione a due fattori tramite SSO e timeout di sessione.

Sicurezza dell'infrastruttura

Panopto è ospitato come cluster ridondante ad alta disponibilità in più zone di disponibilità AWS, eliminando i singoli punti di errore e garantendo un'ulteriore affidabilità della piattaforma. I server web, di codifica e di database sono sottoposti a mirroring tra le zone di disponibilità. In caso di interruzione di un'intera zona di disponibilità, il sistema passa senza problemi a un'altra zona, garantendo la continuità operativa e proteggendo l'integrità dei dati.

AWS offre inoltre una protezione significativa contro le tradizionali vulnerabilità della sicurezza di rete. Ad esempio, la minaccia di attacchi distribuiti di negazione del servizio (Distributed Denial of Service, DDoS) è mitigata da servizi di protezione DDoS proprietari e da reti AWS multi-homed che forniscono una diversità di accesso a Internet. Gli attacchi di tipo "Uomo nel mezzo" (Man-in-the-middle, MITM) vengono prevenuti tramite endpoint API protetti da SSL. L'IP spoofing è impedito dall'infrastruttura del firewall AWS, che non consente alle istanze di inviare traffico con un IP o un indirizzo MAC di origine diverso dal proprio.

Inoltre, AWS mantiene una sicurezza fisica multiperimetrale all'avanguardia nei suoi centri dati. Ciò include il divieto di accesso esterno e la non condivisione della posizione precisa dei propri centri dati. Le protezioni ambientali includono il rilevamento e la soppressione degli incendi, sistemi di alimentazione completamente ridondanti, controllo climatico e gestione in tempo reale dei sistemi elettrici e meccanici.

Sicurezza operativa

Panopto ha adottato il framework NIST SP 800-53 come base per la gestione di un programma di sicurezza delle informazioni basato sul rischio. I nostri sistemi e processi interni sono gestiti attraverso politiche di sicurezza che coprono le famiglie di controlli NIST, tra cui controllo degli accessi, valutazione del rischio, sensibilizzazione e formazione, gestione del rischio della catena di fornitura, risposta agli incidenti, gestione della configurazione e protezione fisica e ambientale.

Il nostro team di ingegneri utilizza un ciclo di vita di sviluppo del software sicuro per far sì che le attività di garanzia della sicurezza, come la revisione del codice e l'analisi dell'architettura, siano inerenti allo sviluppo.

Eseguiamo inoltre scansioni trimestrali delle vulnerabilità e regolari audit interni delle nostre pratiche di sicurezza del cloud e dei diritti di accesso. Ogni anno collaboriamo con una società di sicurezza indipendente di fama internazionale per eseguire un test di penetrazione completo al fine di identificare le vulnerabilità sfruttabili e ridurre al minimo la superficie di attacco informatico.

Inoltre, Panopto apprezza l'assistenza di ricercatori esterni nell'aiutare a identificare le vulnerabilità nei nostri prodotti e servizi. Il nostro programma di divulgazione responsabile incoraggia i ricercatori a segnalare problemi di progettazione e implementazione che influiscono sulla riservatezza o sull'integrità dei dati degli utenti o mettono a rischio i dati dei clienti.

Nell'eventualità di un incidente di sicurezza o di continuità operativa, disponiamo di un piano di risposta che copre tutti gli aspetti della risposta agli incidenti, dalla preparazione all'identificazione, al contenimento, all'eliminazione, al recupero e all'analisi delle cause. Il piano viene esercitato su base annuale per garantire la presenza di un team di personale addestrato a rispondere per ridurre al minimo l'impatto di un incidente e riprendere le normali operazioni il più rapidamente possibile.

Privacy

Panopto prende molto sul serio la responsabilità di proteggere le tue informazioni personali con cura e rispetto. Il nostro approccio alla privacy inizia con l'impegno a garantire la trasparenza sulla raccolta, l'uso e la distribuzione dei tuoi dati.

Il Regolamento generale sulla protezione dei dati (GDPR) dell'UE armonizza la protezione dei dati in tutta Europa, basandosi sui principi di trasparenza, equità e responsabilità in materia di privacy.

In qualità di responsabile del trattamento dei dati, Panopto si impegna a rispettare la legge GDPR.

Ciò include l'uso della crittografia e dell'anonimizzazione per proteggere le informazioni personali, i contratti con i partner che svolgono un ruolo nell'elaborazione dei dati, le verifiche di terze parti delle nostre fonti di dati per le informazioni personali identificabili e il rispetto dei diritti di accesso, informazione, rettifica, cancellazione, portabilità dei dati, obiezione e limitazione del trattamento.

Conformità

Il Service Organization Control (SOC)

Sviluppato dall'American Institute of CPAs (AICPA), il SOC definisce i criteri per la gestione dei dati dei clienti in base ai cinque principi del servizio fiduciario: sicurezza, disponibilità, integrità dell'elaborazione, riservatezza e privacy.

Panopto si sottopone a un audit annuale SOC 2 Tipo 2 da parte di una società di auditing indipendente, che valuta la misura in cui Panopto rispetta il principio di fiducia in materia di sicurezza e disponibilità:

- Il principio di sicurezza si riferisce alla protezione delle risorse del sistema da accessi non autorizzati. Presso Panopto sono in atto misure di controllo degli accessi che aiutano a prevenire potenziali abusi del sistema, furti o rimozioni non autorizzate di dati, uso improprio del software e alterazione o divulgazione impropria delle informazioni. Gli strumenti di sicurezza informatica utilizzati da Panopto, tra cui i firewall di rete e delle applicazioni web, l'autenticazione a due fattori e il rilevamento delle intrusioni, sono utili per prevenire le violazioni della sicurezza che possono portare all'accesso non autorizzato di sistemi e dati.

- Il principio di disponibilità si riferisce all'accessibilità del sistema, dei prodotti o dei servizi secondo quanto previsto da un contratto o da un accordo sul livello di servizio. Il monitoraggio delle prestazioni e della disponibilità della rete, del failover del sito e della gestione degli incidenti di sicurezza sono fondamentali in questo contesto.

Il nostro report SOC 2 è disponibile per tutti i partner, clienti o potenziale clienti, ma solo a condizione che il destinatario firmi un accordo di non divulgazione (NDA) con Panopto. Per approfondimenti, vedi Informazioni sul rapporto SOC 2 Tipo 2 di Panopto.

Il report SOC 3 di Panopto condensa le informazioni chiave del report SOC 2 in un riepilogo facilmente digeribile senza dover firmare un accordo di riservatezza. Scarica il nostro report SOC 3.

Autovalutazione Cloud Security Alliance (CSA) STAR

La Cloud Security Alliance (CSA) è un'organizzazione senza scopo di lucro guidata da un'ampia coalizione di operatori del settore, aziende e altri importanti stakeholder. Si dedica alla definizione di best practice per garantire un ambiente di cloud computing più sicuro e per aiutare i potenziali clienti del cloud a prendere decisioni informate durante la transizione delle loro operazioni IT al cloud. Panopto ha completato l'autovalutazione CSA STAR tramite il Consensus Assessments Initiative Questionnaire (CAIQ) e ha pubblicato i risultati nel CSA Security, Trust, and Assurance Registry:

Lista di controllo per la sicurezza

| Sicurezza delle applicazioni | INCLUSO CON Panopto |

|---|---|

| Autenticazione e crittografia API | Sì |

| Politiche di autenticazione | Sì |

| Convalida dei dati | Sì |

| Crittografia a riposo | Sì |

| Crittografia in transito | Sì |

| Analisi forense tramite log di controllo | Sì |

| Sicurezza della piattaforma in hosting | Sì |

| Infrastruttura come codice (IaC) | Sì |

| Separazione logica dei contenuti | Sì |

| Prevenzione contro attacchi Man-in-the-middle (MITM) | Sì |

| Sicurezza perimetrale e single-sign on (SSO) | Sì |

| Autorizzazione basata sui ruoli | Sì |

| Memorizzazione sicura delle credenziali | Sì |

| Timeout di sessione | Sì |

| Prevenzione del download di video | Sì |

| Sicurezza infrastrutturale e operativa | INCLUSO CON Panopto |

|---|---|

| Aderenza a un quadro di controllo ampiamente riconosciuto | Sì |

| Programma di gestione del rischio | Sì |

| Verifica dei precedenti di dipendenti e appaltatori | Sì |

| Formazione e sensibilizzazione su sicurezza e privacy | Sì |

| Privilegio minimo e separazione dei compiti | Sì |

| Accesso alle informazioni riservate in base alla necessità di conoscerle | Sì |

| Ciclo di vita dello sviluppo del software sicuro | Sì |

| Separazione degli ambienti operativi, di sviluppo e di staging | Sì |

| Monitoraggio e segnalazione di eventi anomali | Sì |

| Valutazioni dei controlli e scansioni delle vulnerabilità periodiche | Sì |

| Test di penetrazione completo condotto da terze parti con cadenza annuale | Sì |

| Prioritarizzazione delle vulnerabilità da correggere in base al rischio | Sì |

| Smaltimento sicuro dei supporti | Sì |

| Protezione da software dannoso | Sì |

| Prevenzione della perdita di dati | Sì |

| Controlli fisici e ambientali | Sì |

| Pianificazione e test della gestione degli incidenti | Sì |

| Pianificazione e verifica della continuità operativa e del disaster recovery | Sì |

| Pianificazione della capacità e delle risorse | Sì |

| Privacy e conformità | INCLUSO CON Panopto |

|---|---|

| Regolamento generale sulla protezione dei dati (GDPR) | Sì |

| SSAE 18 SOC 2 Tipo II | Sì |

| Autovalutazione Cloud Security Alliance (CSA) STAR | Sì |