Schutz von Videos in Panopto

Mit strengen Schutzmaßnahmen gewährleistet Panopto die Sicherheit, Vertraulichkeit, Integrität und den Schutz Ihrer Daten.

Unser gemeinsames Sicherheitsmodell

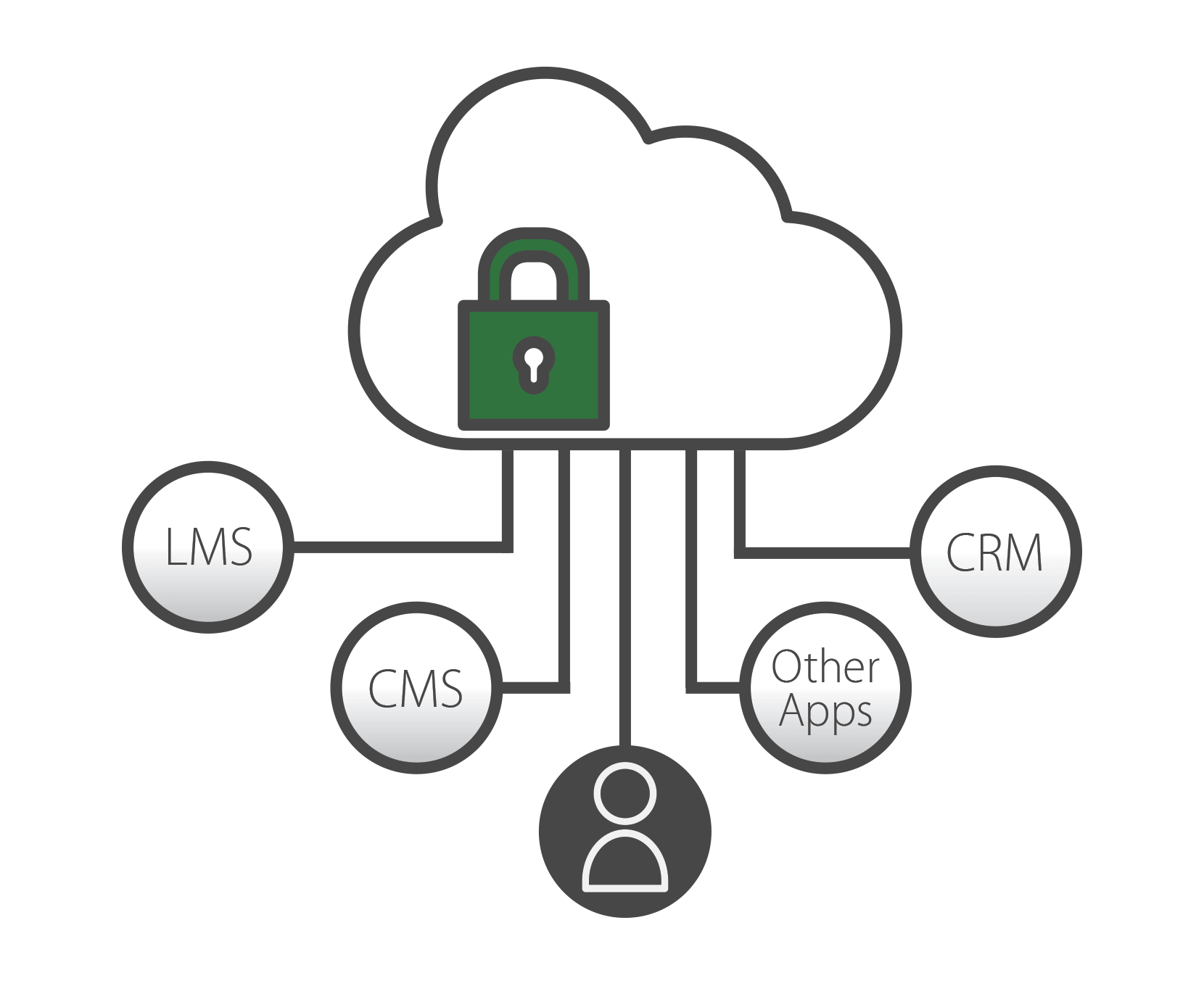

Panopto nutzt ein Software-as-a-Service-Modell (SaaS), bei dem die Sicherheit in der gemeinsamen Verantwortung von Amazon Web Services (AWS), Panopto und unseren Kunden liegt. Panopto nutzt AWS als Cloud-Infrastrukturanbieter, um hochverfügbare, skalierbare und sichere Lösungen bereitzustellen. AWS ist für die Sicherheit der physischen, Netzwerk- und Virtualisierungsplattform verantwortlich. Panopto ist für die Sicherheit auf Host-, Middleware- und Anwendungsebene, die Ereignisüberwachung und das Disaster Recovery zuständig. Die Kunden sind für die Verwaltung der Benutzeridentität, die Zugriffskontrolle und die Datensicherheit verantwortlich.

Sicherheits- und datenschutzorientierte Kultur

Der Fokus auf Sicherheit und Datenschutz ist ein fester Bestandteil unserer Unternehmenskultur und beginnt bereits beim Einstellungsprozess über die Einarbeitung der Mitarbeiter, laufende Schulungen sowie unternehmensweite Initiativen zur Förderung des Sicherheitsbewusstseins. Bevor ein neuer Mitarbeiter in das Panopto-Team aufgenommen wird, führen wir, soweit es die lokalen Gesetze und Vorschriften zulassen, eine Überprüfung des strafrechtlichen Hintergrunds und der Kreditwürdigkeit durch. Alle neuen Teammitglieder müssen eine Schulung zum Thema Informationssicherheit und Datenschutz absolvieren. Entwickler müssen zum Zeitpunkt der Einstellung und danach in regelmäßigen Abständen eine Schulung zur sicheren Codierung abschließen. Unser Sicherheitsteam führt regelmäßig Aufklärungs- und Schulungsmaßnahmen durch, einschließlich Sicherheits-Newslettern, E-Mail-Warnungen und Phishing-Tests.

Panopto ist sich darüber im Klaren, dass eine starke Governance für ein effektives Informationssicherheitsprogramm entscheidend ist. Wir haben einen funktionsübergreifenden Informationssicherheitsrat eingerichtet, in dem alle Abteilungen und Teams vertreten sind, um unser Sicherheitsprogramm zu überwachen und strategisch zu steuern. Darüber hinaus fördert und unterstützt der Rat die Unternehmen bei der Integration von Informationssicherheitsrichtlinien, -standards und Best Practices in die Betriebsabläufe des Unternehmens.

Anwendungssicherheit

Von der Aufnahme bis zur Wiedergabe – Panopto macht es Ihnen leicht, Ihre Videoinhalte sicher aufzuzeichnen, zu verwalten und zu streamen. Als führender Anbieter von Videoplattformen für die weltweit größten Organisationen und renommiertesten Universitäten haben wir umfangreiche Investitionen in die Produktsicherheit vorgenommen – von der Anmeldung der Benutzer bis hin zur Speicherung von Videos und ihrer Bereitstellung über das Netzwerk.

Unsere Video-Plattform bietet mehrschichtige Sicherheit am Perimeter, im Repository und während des Streamens. Dadurch wird sichergestellt, dass nur autorisierte Benutzer Videos ansehen können und die Daten im Ruhezustand und während der Übertragung geschützt sind.

Panopto sichert den Perimeter des Video-Repository durch Unterstützung mehrerer Authentifizierungsarten, einschließlich OAuth, SAML 2.0, Active Directory und einer Reihe von LMS-ID-Anbietern. Unsere Single-Sign-On-Implementierung (SSO) unterstützt die laufende Zwei-Wege-Synchronisierung der Berechtigungsnachweise und stellt dadurch sicher, dass die Benutzerinformationen immer auf dem neuesten Stand sind.

Innerhalb von Panopto navigieren und greifen Benutzer über rollenspezifische Berechtigungen auf Videos, Ordner und Wiedergabelisten zu. Diese Berechtigungen können für Gruppen oder einzelne Benutzer konfiguriert werden und ermöglichen die detaillierte Kontrolle über das Aufzeichnen, Live-Streaming, Hochladen, Veröffentlichen und Wiedergeben von Videos sowie die Zeitplanung. Zusätzliche Einstellungen bieten Administratoren die Möglichkeit, sichere Kennwörter, das Ablaufdatum von Kennwörtern, Zwei-Faktor-Authentifizierung per SSO und Sitzungs-Timeout durchzusetzen.

Infrastruktursicherheit

Panopto wird als hochverfügbarer, redundanter Cluster in mehreren AWS-Verfügbarkeitszonen gehostet, wodurch einzelne Ausfallpunkte eliminiert werden und die Zuverlässigkeit der Plattform zusätzlich gestärkt wird. Web-, Codierungs- und Datenbankserver werden über die Verfügbarkeitszonen hinweg gespiegelt. Im Falle eines Ausfalls einer gesamten Verfügbarkeitszone wechselt das System nahtlos in eine andere Zone, wodurch die Betriebskontinuität gewährleistet und die Integrität Ihrer Daten geschützt ist.

AWS bietet auch einen umfangreichen Schutz gegen traditionelle Schwachstellen der Netzwerksicherheit. So wird zum Beispiel die Bedrohung durch Distributed-Denial-of-Service-Angriffe (DDoS) durch proprietäre DDoS-Schutzdienste und Multihome-AWS-Netzwerke reduziert, bei denen das lokale Netzwerk über mehrere Internetserviceanbieter an das Internet angebunden ist. Man-in-the-Middle-Angriffe (MITM) werden durch SSL-geschützte API-Endpunkte verhindert. Das IP-Spoofing wird durch die AWS-Firewall-Infrastruktur verhindert, die es Instanzen nicht gestattet, Daten mit einer anderen Quell-IP- oder MAC-Adresse als der eigenen zu senden.

Darüber hinaus unterhält AWS in seinen Rechenzentren hochmoderne, mehrschichtige Sicherheitssysteme zum Schutz vor physischen Bedrohungen. Dazu gehören das Verbot des externen Zugriffs und die Nichtweitergabe des genauen Standorts seiner Rechenzentren. Die Vorkehrungen zum Schutz vor Umwelteinflüssen beinhalten zudem Branderkennungs- und Brandbekämpfungssysteme, vollständig redundante Stromversorgungssysteme, Klimakontrolle und das Echtzeit-Management der elektrischen und mechanischen Systeme.

Betriebssicherheit

Panopto hat das Rahmenwerk NIST SP 800-53 als Grundlage für den Betrieb eines risikobasierten Informationssicherheitsprogramms eingeführt. Interne Systeme und Prozesse werden durch Sicherheitsrichtlinien verwaltet, die die NIST-Kontrollfamilien abdecken, einschließlich Zugangskontrolle, Risikobewertung, Bewusstsein und Schulung, Risikomanagement in der Lieferkette, Reaktion auf Vorfälle, Konfigurationsmanagement sowie physischer und ökologischer Schutz.

Unser Entwicklungsteam nutzt einen sicheren Softwareentwicklungszyklus, um zu gewährleisten, dass Sicherheitsmaßnahmen wie Codeüberprüfung und Architekturanalyse integraler Bestandteil der Entwicklungsarbeit sind.

Außerdem nehmen wir vierteljährliche Schwachstellenscans und regelmäßige interne Audits unserer Cloud-Sicherheitspraktiken und Zugriffsrechte vor. Jedes Jahr führen wir in Zusammenarbeit mit einem international bekannten unabhängigen Sicherheitsunternehmen einen umfassenden Penetrationstest durch, um ausnutzbare Schwachstellen zu identifizieren und die Angriffsfläche für Cyberangriffe zu minimieren.

Darüber hinaus schätzt Panopto die Unterstützung externer Forscher bei der Identifizierung von Schwachstellen in unseren Produkten und Dienstleistungen. Unser Programm zur verantwortungsvollen Offenlegung ermutigt Forscher, Entwurfs- und Implementierungsprobleme zu melden, die die Vertraulichkeit oder Integrität von Benutzerdaten beeinträchtigen oder Kundendaten gefährden.

Für den Fall eines Sicherheitsvorfalls oder einer Störung der Betriebskontinuität verfügen wir über einen Reaktionsplan, der alle Aspekte der Reaktion auf einen Vorfall abdeckt, von der Vorbereitung über die Identifizierung, Eindämmung, Beseitigung und Wiederherstellung bis hin zur Ursachenanalyse. Der Plan wird jährlich geübt, um sicherzustellen, dass wir über ein geschultes Personal verfügen, das in der Lage ist, die Auswirkungen eines Vorfalls zu minimieren und den normalen Betrieb so schnell wie möglich wieder aufzunehmen.

Datenschutz

Panopto nimmt die Verantwortung für den sorgfältigen und respektvollen Schutz Ihrer personenbezogenen Daten sehr ernst. Unser Ansatz zum Schutz der Privatsphäre beginnt damit, dass wir uns verpflichten, Ihnen Transparenz über die Erfassung, Verwendung und Verteilung Ihrer Daten zu bieten.

Die EU-Datenschutzgrundverordnung (DSGVO) sorgt für europaweite Einheitlichkeit im Datenschutz basierend auf den Datenschutzprinzipien Transparenz, Fairness und Verantwortlichkeit.

Als Datenverarbeiter ist Panopto zur Einhaltung der DSGVO verpflichtet.

Dies beinhaltet die Verwendung von Verschlüsselung und Anonymisierung zum Schutz personenbezogener Daten, Verträge mit Partnern, die bei unserer Datenverarbeitung eine Rolle spielen, die externe Überprüfung unserer Datenquellen auf personenbezogene Daten und die Einhaltung der Rechte auf Zugang, Information, Berichtigung, Löschung, Datenübertragbarkeit, Einspruch und Beschränkung der Verarbeitung.

Compliance

Service Organization Control (SOC)

Developed by the American Institute of CPAs (AICPA), SOC defines criteria for managing customer data based on the five Trust Service Principles: security, availability, processing integrity, confidentiality, and privacy.

Panopto unterzieht sich jährlich einer SOC 2 Typ 2-Prüfung durch eine unabhängige Wirtschaftsprüfungsgesellschaft, um zu bewerten, inwieweit Panopto das Vertrauensprinzip für Sicherheit und Verfügbarkeit einhält:

- Sicherheit: Das Sicherheitsprinzip bezieht sich auf den Schutz der Systemressourcen vor unbefugtem Zugriff. Bei Panopto gibt es Zugangskontrollen, die dazu beitragen, potenziellen Systemmissbrauch, Diebstahl oder unbefugtes Entfernen von Daten, Missbrauch von Software und unsachgemäße Änderung oder Offenlegung von Informationen zu verhindern. IT-Sicherheitstools wie Netzwerk- und Webanwendungs-Firewalls, Zwei-Faktor-Authentifizierung und Intrusion Detection, die bei Panopto verwendet werden, sind nützlich, um Sicherheitsverletzungen zu verhindern, die zu unbefugtem Zugriff auf Systeme und Daten führen können.

- Verfügbarkeit: Das Verfügbarkeitsprinzip bezieht sich auf die Zugänglichkeit des Systems, der Produkte oder Dienste, wie in einem Vertrag oder einer Service Level Agreement festgelegt. Die Überwachung der Netzwerkleistung und -verfügbarkeit, Standort-Failover und der Umgang mit Sicherheitsvorfällen sind in diesem Zusammenhang von entscheidender Bedeutung.

Unser SOC 2-Bericht steht jedem Partner, Kunden und Interessenten zur Verfügung – aber nur, wenn der Empfänger eine Geheimhaltungsvereinbarung (NDA) mit Panopto unterzeichnet. Weitere Informationen finden Sie unter:

Der SOC 3-Bericht von Panopto verdichtet die wichtigsten Informationen aus dem SOC 2-Bericht zu einer leicht verständlichen Zusammenfassung, ohne dass eine Geheimhaltungsvereinbarung unterzeichnet werden muss.

Cloud Security Alliance (CSA) STAR-Selbstbewertung

Die Cloud Security Alliance (CSA) ist eine gemeinnützige Organisation, die von einer breiten Koalition aus Branchenexperten, Unternehmen und anderen wichtigen Interessengruppen geleitet wird. Es widmet sich der Definition von Best Practices, um eine sicherere Cloud-Computing-Umgebung zu gewährleisten, und potenziellen Cloud-Kunden dabei zu helfen, fundierte Entscheidungen zu treffen, wenn sie ihren IT-Betrieb in die Cloud verlagern. Panopto hat die CSA STAR-Selbstbewertung über den Fragebogen der Consensus Assessments Initiative (CAIQ) abgeschlossen und die Ergebnisse im CSA Security, Trust, and Assurance Registry veröffentlicht: Panopto – CAIQ (v3.1).

Sicherheits-Checkliste

| Anwendungssicherheit | In Panopto enthalten |

|---|---|

| API-Authentifizierung und Verschlüsselung | Ja |

| Authentifizierungsrichtlinien | Ja |

| Datenvalidierung | Ja |

| Verschlüsselung im Ruhezustand | Ja |

| Verschlüsselung während der Übertragung | Ja |

| Forensische Analyse mittels Audit-Protokollierung | Ja |

| Sicherheit der gehosteten Plattform | Ja |

| Infrastruktur als Code (IaC) | Ja |

| Logische Trennung der Inhalte | Ja |

| Verhinderung von Man-in-the-Middle-Angriffen (MITM) | Ja |

| Perimetersicherheit und Single-Sign-On (SSO) | Ja |

| Rollenspezifische Autorisierung | Ja |

| Sichere Speicherung von Berechtigungsnachweisen | Ja |

| Sitzungs-Timeouts | Ja |

| Verhinderung von Videodownloads | Ja |

| Infrastruktur- und Betriebssicherheit | In Panopto enthalten |

|---|---|

| Einhaltung eines allgemein anerkannten Kontrollrahmens | Ja |

| Programm zur Risikoverwaltung | Ja |

| Hintergrundüberprüfung von Mitarbeitern und Auftragnehmern | Ja |

| Sensibilisierung und Schulung für Sicherheit und Datenschutz | Ja |

| Least-Privilege-Prinzip und Aufgabentrennung | Ja |

| Zugang zu vertraulichen Informationen nach dem Need-to-know-Prinzip | Ja |

| Sicherer Softwareentwicklungslebenszyklus | Ja |

| Trennung von Betriebs-, Entwicklungs- und Staging-Umgebungen | Ja |

| Überwachung und Alarmierung bei anomalen Ereignissen | Ja |

| Regelmäßige Kontrollbewertungen und Schwachstellenscans | Ja |

| Jährlicher umfassender Penetrationstest durch einen Drittanbieter | Ja |

| Risikobasierte Priorisierung der zu behebenden Schwachstellen | Ja |

| Sichere Medienentsorgung | Ja |

| Schutz vor bösartiger Software | Ja |

| Schutz vor Datenverlust | Ja |

| Physische Kontrollen und Umweltkontrollen | Ja |

| Planung und Prüfung des Incident Managements | Ja |

| Planung und Prüfung der Betriebskontinuität und Disaster Recovery | Ja |

| Kapazitäts- und Ressourcenplanung | Ja |

| Datenschutz und Compliance | In Panopto enthalten |

|---|---|

| Allgemeine Datenschutzverordnung (GDPR) | Ja |

| SSAE 18 SOC 2 Typ II | Ja |

| Cloud Security Alliance (CSA) STAR-Selbstbewertung | Ja |